Lernen von der Industrie Produktivität im Identity- und Access-Management steigern

Produktionsbetriebe kennen seit der Einführung von Dampfmaschinen den stetigen Optimierungsdruck. Methodische Verfahren müssen sich weiter entwickeln, um Produktionsprozesse effizienter zu machen. In der IT und speziell im Identity- und Access-Management ist die Optimierung allerdings noch kaum anzutreffen. Dabei lassen sich klassische Produktionsplanungsverfahren der Fertigungsindustrie gewinnbringend auf die digitale Welt übertragen.

Anbieter zum Thema

Typischerweise wird in Produktionsverfahren darauf geachtet teure Maschinen bestmöglich einzusetzen. Daher planen die Ingenieure für möglichst kurze Rüstzeiten, unterbrechungsfreie Durchlaufzeiten, hohe Kapazitätsauslastung, geringe Kapitalbindung und optimalen Personaleinsatz und habe mit ihren Methoden einen hohen Reifegrad erreicht. Im Bereich der internen IT ähnelt der Einsatz der Produktionsmittel oft noch einem typischen Manufakturbetrieb, wo Handwerker verschiedener Professionen hochspezialisierte Teilarbeiten durchführen oder schmuckvolle Individuallösungen fabrizieren, die am Ende zum Ziel eines gemeinsamen Endproduktes bzw. IT-Services beitragen sollen.

In diesem Artikel wird am Beispiel des Identitäts- und Access-Managements (IAM) erläutert, wie die klassischen Produktionsplanungsverfahren der Fertigungsindustrie auf die digitale Welt übertragen werden können. Mittels standardisierter Reifegradbetrachtung kann der Status-Quo der IT ermittelt und basierend darauf Optimierungspotenzial zur Verbesserung der Rüst- und Durchlauf-Zeiten, Kapitalbindung oder Personaleinsatz identifiziert und umbesetzt werden.

:quality(80)/images.vogel.de/vogelonline/bdb/1505300/1505318/original.jpg)

Identity- und Access-Management (IAM)

Grundlagen der IAM-Systeme

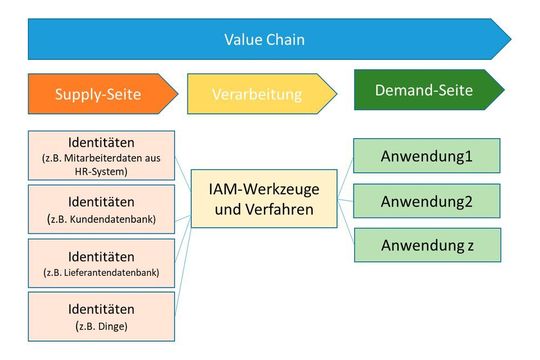

Das Diagramm zur „Value-Chain für IAM“ (siehe links) illustriert eine stark vereinfachte IAM-Wertschöpfungskette. Auf der linken Seite stehen die Zulieferer von Identitäten, wie etwa eine klassische Personalabteilung mit ihren HR-System. Weitere Identitäten können externe Dienstleister, Kunden oder sogar Dinge - wenn das Internet der Dinge (Internet of Things, IoT) betrachtet wird - sein. Auf der rechten Seite der IAM-Nachfrageseite sind interne oder externe Anwendungen auf die mittels IAM-Werkzeugen und –Verfahren ein gesteuerter Zugriff etabliert werden soll.

Wir greifen zur Veranschaulichung als Beispiel eines Ende-zu-ende-Prozesses die Neubeauftragung für einen Zugang zu verschiedenen Anwendungen auf. Dazu erfolgt typischerweise im ersten IAM-Verfahrensschritt eine Registrierung der Person. Anschließend erfolgen verschiedene Verarbeitungsschritte, um eine eindeutige digitale Identität und deren zugeordnete Accounts in den Anwendungen zu generieren. Zu diesen Accounts werden dann durch Bestell- und Genehmigungsverfahren dedizierte Berechtigungen auf Anwendungen eingerichtet.

Optimierungspotenzial in der IT mit klassischen Produktionsplanungsverfahren ermitteln

Nachfolgend beschreiben wir typische Methoden von Produktionsplanungsverfahren und übertragen diese auf die IAM-Wertschöpfungskette mit dem Ziel, Optimierungspotenzial zu identifizieren. Ein zentrales Planungselement dabei ist die Durchlaufzeit. Sie bezeichnet die Zeitspanne vom Beginn der Bearbeitung bis zur Fertigstellung und setzt sich aus Rüstzeit, Bearbeitungszeit, Liegezeit und Transportzeit zusammen.

:quality(80)/images.vogel.de/vogelonline/bdb/1486800/1486850/original.jpg)

IT-Awards 2018

Die beliebtesten IAM-Systeme 2018

Rüstzeiten reduzieren

In Fertigungsprozessen wechselt man beim Rüsten die Werkstoffe oder passt die Maschinen und Anlagen an. In der IT wird hierfür von einer Änderung (Change) gesprochen. Im IAM betrifft das typischerweise Upgrades der Systeme oder die Integration neuer Anwendungen. In Fertigungsprozessen fällt die Rüstzeit im Sinne des Lean-Managements unter verdeckte Verschwendung und es wird daher mit der sogenannten SMED-Methode “Single Minute Exchange of Die” (“Werkzeugwechsel im einstelligen Minutenbereich”) gearbeitet um die Zeiten auf ein notwendiges Minimum zu reduzieren. Unterschieden wird dabei zwischen internen und externen Rüsten. Während bei dem internen Rüsten die Anlagen zwingend stillstehen und zu Unproduktivität führen muss beim externen Rüsten kein Stillstand erfolgen. Übertragen auf die IAM-Prozesse bedeutet dies die Change-Zeiten möglichst kurz zu halten. Um dieses Ziel effektiv zu erreichen, gilt es die folgenden Dimensionen zu optimieren. Dies betrifft die Vorbereitung des Changes, die Durchführung der Umstellung/Integration und das Testen. Zeitersparnisse erzielt man dann durch eine möglichst adäquate Vorbereitung in produktionsnahe Entwicklungs- und Testumgebungen. Weiterhin kann eine vorherige Simulation der Umstellung die Change-Durchführungszeit verkürzen. Dabei können automatisierte Testverfahren eingesetzt werden, die zudem die manuellen Aufwände verringern, das Fehlerrisiko bei der Umstellung minimieren und zusätzliche Zeiteinsparungen generieren.

Liegezeit vermeiden

Ungewollte Wartezeiten werden als Liegezeit bezeichnet. Im IAM betrifft das Zeiten, bei denen Abläufe unterbrochen werden, weil ein z.B. Medienbruch stattfindet oder Daten auf ihre Verarbeitung warten. Medienbrüche entstehen im IAM etwa indem telefonisch beim Servicedesk Bestellungen für Zugänge zu Systemen beantragt werden, diese in einem Ticketsystem dokumentiert werden und dann per Email an den Bearbeiter weitergleitet werden. Bei jedem dieser Teilschritte kann es dazu kommen, dass die Anfrage zunächst „liegt“. Ein weiteres Beispiel ist die Sammlung von zu verarbeitenden Ereignissen, z.B. alle neu registrierten Personen eines Tages im HR-System, welches in der Nacht als Sammeldatei (Batchprocessing) der weiteren Verarbeitung zugeführt wird und bis dahin ebenso „liegt“. Diese Liegezeiten können durch eine durchgängige Digitalisierung und Prozessintegration vermieden werden. Beispielsweise können Nutzer selbst Berechtigungen in einer Art „Shopsystem“ für sich bestellen und werden automatisch der nächsten Bearbeitungsstelle zugeteilt. So können z.B. durch Verwendung von Job-Rollen auch die bestellten Berechtigungen über entsprechende Prozesse automatisiert eingetragen werden. Beantragt z.B. ein Einkäufer den Zugang zum Einkaufssystem erkennt ihn das System aufgrund seiner Einkäufer-Rolle als berechtigte Person und die Zugangsrechte werden ihm dann automatisch zugewiesen.

Häufig entstehen auch Liegezeiten aufgrund eines Engpasses bei dem Bearbeiter, wenn z.B. nur der Vorgesetzte die Genehmigung für einen Systemzugang bestätigen kann und eine Urlaubsvertretung im IAM-Verfahren nicht abgebildet worden ist. Bei letzterem Beispiel kann durch eine geeignete Personaleinsatzplanung, d.h. die angepasste Zuordnung der Zuständigkeiten, das Verfahren beschleunigt werden. Hierbei ist z.B. zu prüfen, ob denn nur ein Vorgesetzter Berechtigungen für Systeme genehmigen darf oder es etwa risikoarme Standardberechtigung gibt, bei der Genehmigungsschritte sogar weggelassen werden können.

Transportzeit verkürzen

Die Transportzeit ist die benötigte Zeit, um Erzeugnisse vor und nach der Bearbeitung zu transportieren. In IAM-Verfahren werden Daten von System zu System transportiert (transferiert). Dieser Transport erfolgt i.d.R. zeitnah. Sind Massenänderungen bei einer hohen Zahl von Identitäten erforderlich, kann dies zu längeren Übergabezeiten führen. Ein Beispiel sind z.B. Datenänderungen von Studierenden an Universitäten, wo jedes Semester bei allen Studierenden mindestens das Datenfeld der Semesterangabe angepasst wird. Lösungsmöglichkeiten sind z.B. das flexible Zuschalten von parallelen Transportkanälen oder der Einsatz von schnellerer Hardware. Transportzeitverluste entstehen auch bei der Verwendung von Papieranträgen bei Registrier- oder Bestellvorgängen. Hier wird der Papierantrag als Begleitdokument zu den verschiedenen Akteuren transportiert. Verkürzt werden kann dies durch die Digitalisierung von Papiervorgängen im Bestellsystem.

:quality(80)/images.vogel.de/vogelonline/bdb/1478700/1478742/original.jpg)

Herausforderungen bei IAM-Services

IAM-Services müssen zum Unternehmen passen

Fertigungskosten verringern

Die Fertigungskosten sind ein Teil der Herstellkosten und bestehen u.a. aus Ressourceneinsatz im Produktionsprozess, indirekt anfallenden Gemeinkosten, Sondereinzelkosten der Fertigung oder Kosten der Qualitätskontrolle. In der Produktion können Fertigungskosten durch den Einsatz von standardisierten Werkzeugen reduziert werden. Standardisierungen können z.B der DIN-Norm folgen. Das DIN wurde 1917 gegründet, die erste Norm galt Maschinenverbindungsstiften. IAM-Standardwerkzeuge und technische Protokolle beschleunigen die Umsetzung und verringern damit die Kosten. Ein Beispiel von IAM- technische Protokolle ist SAML (Security Assertion Markup Language), ein offener Standard zum Austausch von Authentisierungs- und Autorisierungsdaten. Analog zu den „Verbindungsstiften“ in der Produktion dienen Konnektoren bei IAM-Systemen zur Verbindung zu den Anwendungen. Daher bieten IAM-Tools häufig Konnektoren standardmäßig für gängige Systeme, wie etwa Datenbanken oder SAP an.

Die Kapitalbindung ist ein wesentliches Element der Herstellkosten. Ein Einflussfaktor der Kapitalbindung ist die Fertigungstiefe und wird durch Make or Buy-Entscheidungen gesteuert. Im „Buy“-Fall wird die Herstellung outgesourced. Auch für IAM können statt des Kaufs, Installation und Wartung der Software Outsourcing-Lösungen eingesetzt werden, z.B. als Cloud-Anwendung (Identity as a Service). Somit transferieren sich die Kosten von Capex in Opex und die Kapitalbindung wird reduziert.

Zunehmende bieten Identitätsanbieter standardisierte Identitäten oder eine Vermittlungsplattform für diese an. Dieses Thema wird auch als „Bring your own Identity“ bezeichnet. In diesem Fall werden bereits festgelegte digitalen Identitäten, wie etwa eine FacebookID, wiederverwendet. Ein Plattformbeispiel in Deutschland ist Verimi. Im Bereich der öffentlichen Dienste wurde für das sogenannte eGovernment das Design-Prinzip „once only“ postuliert, d.h. die Vermeidung von Mehrfacherfassungen. Auch hierbei können Identitätsanbieter und Vermittlungsplattformen unterstützen, indem ein einmal registriertes Bürgerkonto für andere Dienste mitverwendet wird. Die eIDAS-Regulierung regelt dazu auf EU-Ebene die gegenseitige Anerkennung von elektronischen Identitäten und garantiert somit eine Vergleichbarkeit in Europa.

Fazit

Die ersten Dampfmaschinen wurden bereits vor ca. 300 Jahren im Bergbau eingesetzt und dann stetig im Wirkungsgrad verbessert und im Zusammenspiel mit anderen Maschinen die Wertschöpfung erhöht. Die daher vergleichsweise junge IT-Industrie hat noch vielfältige Möglichkeiten der Optimierung. Wir haben am Beispiel des Identitäts- und Access-Managements gezeigt, dass eine Übertragung bewährter Methoden der klassischen Produktionsplanungsverfahren auf IT-Services möglich ist und damit ebenfalls eine gesteigerte Wertschöpfung erzielt werden kann.

Eine solche methodische Herangehensweise analog der Ingenieure in Fertigungsbetrieben hält sukzessive Einzug in die IT-Welt. Diese Ingenieurvorgehensweise hat in der Industrie zu enormer Kosteneffektivität und damit zu Kosteneinsparungen geführt. Diese Methodik kann auch auf die IT- und IAM-Welt übertragen werden. Im IAM-Bereich führt das über die Digitalisierung und Einführung von Tools und Methoden zu Prozessverbesserungen, Beschleunigung von Verfahren und einer höheren Benutzerakzeptanz.

Damit ist Optimierungspotenzial systematisch erkennbar und für Unternehmen realisierbar. Ein so optimiertes IAM dient jedoch nicht nur effektiven und effizienten Lenkung von Zugängen zu Anwendungen, sondern ist auch ein wichtiger Baustein der IT-Sicherheitsarchitektur einer Organisation. Ein schlecht designtes IAM öffnet Tür und Tor für Hacker. Hacker haben ihre Wertschöpfungsketten allerdings bereits derart optimiert, dass schon von Hacking-as-a-Service gesprochen wird. Hier haben auch Personen ohne IT-Kenntnisse die Möglichkeit, Services zu buchen, inkl. Geldzurückgarantie, Beschwerdeprozesse oder Bewertung der Hacker-Servicequalität. Es ist für Unternehmen also unerlässlich, den eigenen IAM- und IT-Sicherheits-Reifegrad anzupassen.

Über die Autorin: Dr. Silvia Knittl ist Senior Managerin bei PwC Deutschland im Bereich Cyber Security mit Schwerpunkt Identity & Access Governance. Ihre Arbeit umfasst Digital Identity Strategy, Roadmap- und Architekturdesign sowie Datenanalyse. Sie verfügt über mehr als 14 Jahre Erfahrung im IAM und begann als Ingenieurin im Leibniz-Rechenzentrum, dem IT-Dienstleister der Münchner Hochschulen. Sie promovierte 2012 an der Technischen Universität München und studierte Informatik an der Ludwig-Maximilians-Universität München.

(ID:45851853)

:quality(80)/p7i.vogel.de/wcms/35/f4/35f444940b03b06ae67f7e5591631792/0115165737.jpeg)

:quality(80)/p7i.vogel.de/wcms/3a/f1/3af1c9fdf1a925e4b2f55f3fa725f66e/0115165714.jpeg)

:quality(80)/p7i.vogel.de/wcms/23/e2/23e21031cde02335c81dfd78228df829/0115166204.jpeg)

:quality(80)/p7i.vogel.de/wcms/bc/94/bc947fab2750cf67a80c9861a0fc7ec6/0118008324.jpeg)

:quality(80)/p7i.vogel.de/wcms/12/7e/127ed288ed400b6001762c506429ab17/0118038698.jpeg)

:quality(80)/p7i.vogel.de/wcms/31/cd/31cda64794e57178563d6220178f5833/0117705366.jpeg)

:quality(80)/p7i.vogel.de/wcms/ee/3b/ee3b647f1547624b404339c71fbc7f8f/0118037983.jpeg)

:quality(80)/p7i.vogel.de/wcms/7b/69/7b6994c4f26dc5077fa985d8092bbbc7/0118038240.jpeg)

:quality(80)/p7i.vogel.de/wcms/5e/04/5e04a741d1efccd38b6297dba18b54dc/0117352053.jpeg)

:quality(80)/p7i.vogel.de/wcms/5d/92/5d923b1250ffeeda6d93887bbef003e7/0117906448.jpeg)

:quality(80)/p7i.vogel.de/wcms/f1/7a/f17a79abfbf000f5ad34bfc92686aa4d/0117931419.jpeg)

:quality(80)/p7i.vogel.de/wcms/85/b2/85b2d933e941860b1db2fddf8b3f6a6c/0118005341.jpeg)

:quality(80)/p7i.vogel.de/wcms/a1/2f/a12f9615db0fcc73a1cc52c499add940/0117729006.jpeg)

:quality(80)/p7i.vogel.de/wcms/3d/e8/3de8c2c1c4d80064d3d8c86ff50e83a8/0118035467.jpeg)

:quality(80)/p7i.vogel.de/wcms/fd/31/fd317aa6c5aa0f0eeb400110d1de5249/0117787015.jpeg)

:quality(80)/p7i.vogel.de/wcms/4c/04/4c04eddbad878ef9eb3ef187a961d82c/0117769262.jpeg)

:quality(80)/p7i.vogel.de/wcms/96/98/96982ab9f4a44baa89b969394ccd3bf9/0118028885.jpeg)

:quality(80)/p7i.vogel.de/wcms/be/01/be011999d4574029c4de0e2244a3c7a1/0117904124.jpeg)

:quality(80)/p7i.vogel.de/wcms/87/05/870581eaf29e310a4752460578581c42/0117933089.jpeg)

:quality(80)/p7i.vogel.de/wcms/ad/50/ad5047d54802f097069c426fec52a7c5/0116955909.jpeg)

:quality(80)/p7i.vogel.de/wcms/3d/a6/3da608aeebe82e525855b876087b22bd/0116955923.jpeg)

:quality(80)/p7i.vogel.de/wcms/44/66/446693e667237b7ae6352a9d7dc55d6e/0116955905.jpeg)

:quality(80)/images.vogel.de/vogelonline/bdb/1804200/1804272/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1804200/1804284/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1801500/1801554/original.jpg)

:quality(80)/images.vogel.de/vogelonline/bdb/1801500/1801534/original.jpg)

:fill(fff,0)/p7i.vogel.de/companies/63/db/63dbd1915b7af/2023-fastlta-logo-square-positive.jpeg)

:fill(fff,0)/p7i.vogel.de/companies/60/50/60506ac0f0156/cohesity-2-color-black-logo.png)

:fill(fff,0)/p7i.vogel.de/companies/64/05/6405f91ad489a/logo-pathlock.jpeg)

:quality(80)/p7i.vogel.de/wcms/29/21/2921b37e9174454514f87109f30498da/0113796994.jpeg)

:quality(80)/p7i.vogel.de/wcms/3d/e8/3de8c2c1c4d80064d3d8c86ff50e83a8/0118035467.jpeg)